Zobacz temat

|

Zapomniane has?o za pomoc? nazwy u?ytkownika

|

|

| piotrek199214 |

Dodany dnia 04.02.2010 19:30:49

|

|

Bywalec  Postów: 977 Pomógł: 168  v7.01.05 v7.01.05Data rejestracji: 17.12.2007 21:05 |

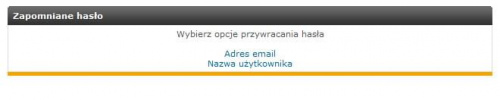

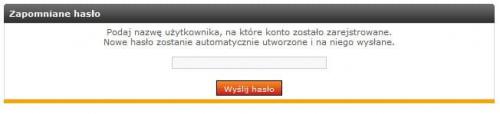

Aktualizacja 04.02.2010r. godz. 22:49 Wrzucam modyfikacj? lostpassword.php, która przypomina has?o u?ytkownika, a raczej jego zmian? na adres email po przez jeden z dost?pnych opcji przywróce?: - podanie adresu email (domy?lne przez PF) - podanie nazwy u?ytkownika (dodane) Instalacja: 1. Pobieramy za??cznik 2. Wypakowujemy 3. Wrzucamy do g?ównego katalogu dwa pliki: - lostpassword.php - lostpassword_nick.php Foto:   Mo?e komu? si? przyda. Pozdrawiam

piotrek199214 dodał/a następującą plik:

Edytowane przez piotrek199214 dnia 04.02.2010 22:48:08 Pomog?em Ci? Wystarczy podzi?kowa? i oznaczy? post jako pomocny ![pomogl[1]_1.png](../images/signature/user_12657/pomogl[1]_1.png) Tanie tworzenie wtyczek, masz problem napisz. |

|

|

|

| W?cibski Go?? |

Dodany dnia 26.10.2025 04:15:20

|

|

Pan Kontekstualny Postów: n^x Data rejestracji: Zawsze |

|

| IP: localhost | |

| phm |

Dodany dnia 04.02.2010 22:34:59

|

|

Przedszkolak  Postów: 16 Pomógł: 2 Data rejestracji: 04.02.2010 21:28 |

Mod ciekawy, ale takie pytanko, po szybkim przejrzeniu Twojego kodu. Robisz co? ze zmienn? $nick, któr? wrzucasz do zapytania SQL, czy zak?adasz, ?e nikt w SQL Injection bawi? si? nie b?dzie? |

|

|

|

| piotrek199214 |

Dodany dnia 04.02.2010 22:39:39

|

|

Bywalec  Postów: 977 Pomógł: 168  v7.01.05 v7.01.05Data rejestracji: 17.12.2007 21:05 |

Nic nie jest robione, zwraca jako $_POST. Wiadomo?? doklejona: Mo?na zastosowa? stripinput Edytowane przez piotrek199214 dnia 04.02.2010 22:43:18 Pomog?em Ci? Wystarczy podzi?kowa? i oznaczy? post jako pomocny ![pomogl[1]_1.png](../images/signature/user_12657/pomogl[1]_1.png) Tanie tworzenie wtyczek, masz problem napisz. |

|

|

|

| phm |

Dodany dnia 04.02.2010 22:49:26

|

|

Przedszkolak  Postów: 16 Pomógł: 2 Data rejestracji: 04.02.2010 21:28 |

Chocia? nie mam obecnie mo?liwo?ci sprawdzenia Twojego kodu (i moja opinia opiera si? jedynie na przejrzeniu go), oraz pomijaj?c fakt, ze nie spa?em dwie doby (wiec mog?em czego? nie zauwa?y?), to twierdz?, ?e wgranie Twojego skryptu na jakikolwiek serwer by?oby nierozs?dne. Twój skrypt pobiera najpierw wprowadzany przez u?ytkownika login, i zapisuje go do zmiennej $nick. Nast?pnie bez jakiegokolwiek filtrowania tej zmiennej wysy?asz ja do zapytania SQL. Jest to tak podstawowa podatno?? SQL Injection, ?e a? nie wierz?, ?e j? widz? w Twoim kodzie  Dlatego z niedowierzaniem pytam jeszcze raz: Czy naprawd? nie robisz nic ze zmiennymi, które przesy?asz do zapytania SQL? Przecie? one wymagaj? sprawdzenia, zanim "do??cz?" do zapytania. Dlatego z niedowierzaniem pytam jeszcze raz: Czy naprawd? nie robisz nic ze zmiennymi, które przesy?asz do zapytania SQL? Przecie? one wymagaj? sprawdzenia, zanim "do??cz?" do zapytania.

|

|

|

|

| piotrek199214 |

Dodany dnia 04.02.2010 22:52:45

|

|

Bywalec  Postów: 977 Pomógł: 168  v7.01.05 v7.01.05Data rejestracji: 17.12.2007 21:05 |

Wed?ug poprzedniego stanu pliku ewidentnie nic nie by?o robione. Teraz doda?em Powinno pomóc ale twoje fachowe oko niech oceni. Pozdrawiam Pomog?em Ci? Wystarczy podzi?kowa? i oznaczy? post jako pomocny ![pomogl[1]_1.png](../images/signature/user_12657/pomogl[1]_1.png) Tanie tworzenie wtyczek, masz problem napisz. |

|

|

|

| phm |

Dodany dnia 04.02.2010 23:00:23

|

|

Przedszkolak  Postów: 16 Pomógł: 2 Data rejestracji: 04.02.2010 21:28 |

Ja ogólnie dla bezpiecze?stwa wewn?trz dbquery() [czyli odpowiednia mysql_query()], tam, gdzie wyst?puje jakakolwiek zmienna $nick, $_GET['account'] itd, "ubra?bym" j? w mysql_real_escape_string(), czyli co? w rodzaju: Rozwiń Kod źródłowy PHP Rozwiń Kod źródłowy PHPbtw, mam nadziej?, ?e to "fachowe oko" by?o ironi? ;p, bo do fachowca mi jeszcze daleko ;) Edytowane przez phm dnia 04.02.2010 23:01:33 |

|

|

|

| piotrek199214 |

Dodany dnia 04.02.2010 23:07:01

|

|

Bywalec  Postów: 977 Pomógł: 168  v7.01.05 v7.01.05Data rejestracji: 17.12.2007 21:05 |

To raczej nie przesz?o by poniewa? je?eli nie b?d? zgadza?y si? dane to wywali do strony g?ównej: Podany kod przez ciebie jest domy?lnie ubrany tak przez programistów, ja nim nie jestem, lecz je?eli oni tak to zrobili to nie powinno by? tego typu wstrzykni??. Pozdrawiam Edytowane przez piotrek199214 dnia 04.02.2010 23:08:00 Pomog?em Ci? Wystarczy podzi?kowa? i oznaczy? post jako pomocny ![pomogl[1]_1.png](../images/signature/user_12657/pomogl[1]_1.png) Tanie tworzenie wtyczek, masz problem napisz. |

|

|

|

| phm |

Dodany dnia 04.02.2010 23:27:42

|

|

Przedszkolak  Postów: 16 Pomógł: 2 Data rejestracji: 04.02.2010 21:28 |

W sumie masz racje, z za?o?enia FUSION_QUERY filtrowanie zapewnia. Jednak dodatkowe filtrowanie danych jeszcze nigdy nikomu nie zaszkodzi?o  . Taka troch? offtopowa informacja, w?a?ciwie pro?ba: nauczcie si? pisa? tak, ?eby nie polega? na zewn?trznych zabezpieczeniach silnika cms'a. To naprawd? istotne, zw?aszcza, w takich malutkich, jednoosobowych skryptach. Zw?aszcza, ?e naprawd? rzadko zdarza si?, ?eby takie skrypty zadowoli?y wszystkich w 100%. Zawsze znajdzie si? kto?, kto b?dzie chcia? wprowadzi? tutaj niewielkie zmiany. Wystarczy, ?e zadebuguje Twojego if'a i pó?niej nawet zapomni (albo stwierdzi, ?e nie ma potrzeby) odkomentowa? tj jak?e istotnej linijki. Wiadomo co si? stanie dalej. . Taka troch? offtopowa informacja, w?a?ciwie pro?ba: nauczcie si? pisa? tak, ?eby nie polega? na zewn?trznych zabezpieczeniach silnika cms'a. To naprawd? istotne, zw?aszcza, w takich malutkich, jednoosobowych skryptach. Zw?aszcza, ?e naprawd? rzadko zdarza si?, ?eby takie skrypty zadowoli?y wszystkich w 100%. Zawsze znajdzie si? kto?, kto b?dzie chcia? wprowadzi? tutaj niewielkie zmiany. Wystarczy, ?e zadebuguje Twojego if'a i pó?niej nawet zapomni (albo stwierdzi, ?e nie ma potrzeby) odkomentowa? tj jak?e istotnej linijki. Wiadomo co si? stanie dalej.Zreszt? nie ka?dy zna domy?lne funkcj? danego cms'a. Ja jeszcze nie bawi?em si? w zag??biania tajników kodu ?adnego z fusionów (ani 6, ani 7), cho? nie ukrywam, kiedy? b?dzie trzeba po?wieci? na to pare nocek  . . Teraz mo?na zapyta?, czy nie filtrowa?e? danych ?wiadomie (ze wzgl?du na FUSION_QUERY), czy po prostu z nieuwagi. Je?li to pierwsze, to czy rzeczywi?cie wiesz, jak FUSION_QUERY dzia?a. Bo, to, ?e filtruje dane, to informacja szczerze mówi?c ma?o przydatne, wa?ne jest jak filtruje. Bo mo?e to odbywa? si? na takiej zasadzie, ?e ze zmiennej b?dzie usuwane wszystko co niebezpieczne, a ca?a reszta sprawdzana w bazie, przyk?adowo: root[jakie?-zapytanie-sql-in]. Wtedy przefiltrowane [czyt. wyrzucone] zostanie ca?e niebezpieczne zapytanie, funkcja sprawdzi, czy u?ytkownik root istnieje w bazie. Skoro istnieje, warunek (if) pu?ci kod dalej. Do kodu SQL do??czona zostanie warto?? niezmienionej zmiennej (i nieprzefiltrowanej) i znowu mamy nieciekawa sytuacj?. Oczywi?cie nie odpowiadaj na te moje pytania - to tylko taki teoretyczny wywód  A ja chyba rzeczywi?cie pójd? spa? - bo przyznaj? szczerze, ?e przy analizie tego kodu FUSION_QUERY mi umkn??o. Wida?, po 48h pracy cz?owiek jednak nie umie si? porz?dnie skupi? nawet na prostych czynno?ciach. A ja chyba rzeczywi?cie pójd? spa? - bo przyznaj? szczerze, ?e przy analizie tego kodu FUSION_QUERY mi umkn??o. Wida?, po 48h pracy cz?owiek jednak nie umie si? porz?dnie skupi? nawet na prostych czynno?ciach.Pozdrawiam

|

|

|

|

| Przejdź do forum: |